Zaloguj się

Bezpieczeństwo informacji

Wymagania bezpieczeństwa definowane są w oparciu o konteskt organizacji oraz systematyczne szacowanie ryzyka. Dynamicznie zmieniające się otoczenie organizacji wymusza wprowadzenia zarządzania ryzykiem w procesach biznesowych. Wsparciem może być system RAW, który...

Zobacz więcejSystemy zarządzania

Szacowanie ryzyka w systemach zarzadzania - to nowe wymagania w normach zgodnych ze standardem HLS (High Level Structure). Teraz masz narzędzie, które umożliwi Ci zarządzanie ryzykiem, począwszy od jego identyfikacji, poprzez analizę, ocenę oraz określenie działań następczych. RAW wspiera...

Zobacz więcej

DPIA - Data Protection Impact Assessment

... to nowe wymaganie oceny skutków na ochronę danych osobowych, które pojawilo sie wraz z RODO (GDPR). Wykorzystaj narzędzie RAW z predefinowalnym szablonem do analizy ryzyka danych osobowych. Dokonaj identyfikacji..

Zobacz więcejRODO(GDPR) obowiązuje od 25 maja 2018 roku

Starter plan

- Dedykowane konto

- x3 Max analizy w planie

- 5 Licencji

- Roczny abonament

- Wsparcie webowe

- Konto w domenie EKEY

- Skalowalność

Hosting plan

- Dedykowana poddomena

- Nieograniczona ilość analiz

- 100 Użytkowników max

- Roczny abonament

- Wsparcie webowe i telefoniczne

- Konto w domenie EKEY

- Skalowalność

Rozwiązanie dedykowane

Negocjowana, w oparciu o ilość użytkowników.

- Dedykowany Virtual Applaince

- Nieograniczona ilość analiz

- Dedykowana licencja

- Roczny abonament

- Wsparcie webowe i telefoniczne

- Integracja w środowisku IT

- Skalowalność

Cena abonamentu rocznego RAW

Cena RAW

Trafne decyzje podejmuj w oparciu o wiedzę specjalistów

Zrzeszamy grono specjalistów ds bezpieczeństwa informacji i systemów zarządzania. Nasze usługi bazują na doświadczeniach praktycznych, zdobywanych podczas realizacji projektów w różnych sektorach biznesowych, począwszy od administracji rządowej, branży informatycznej, medycznej, chemicznej czy bankowości.

Misją EKEY jest dopasowanie modelu Państwa działalności do spełnienia wymagań prawnych i normatywnych przy zapewnieniu elastyczności funkcjonowania procesów biznesowych. Nasze działania wspierają nowoczesne i wygodne rozwiązania informatyczne, łatwo integrowane z Państwa infrastrukturą informatyczną a jednocześnie minimalizujące potrzebę tworzenia nadmiarowej dokumentacji.

Dane kontaktowe

EKEY

ul. Graniczna 2DF/10

54-610 Wrocław

Polska

mob: +48 605 105 679

e-mail: biuro(at)ekey.pl

Napisz do nas

w sprawch ogólnych biuro(at)ekey.pl

w sprawch wsparcia technicznego support(at)ekey.pl

Frequently Asked Questions

Jak RAW wspiera bezpieczeństwo informacji?

System RAW to zaawansowane narzędzie do oceny ryzyka, wspierające projektowanie i wdrażanie Systemu Zarządzania Bezpieczeństwem Informacji zgodnie z wytycznymi normy PN-ISO/IEC 27001.

Jak wykorzystać RAW w systemach zarządzania?

Metodyka na której opiera się system RAW pozwala na ocenę ryzyk i szans. System umożliwia zdefiniowanie i przeprowadzenie analizy dowolnego systum zarządzania ( ISO 9001, ISO 27001, ISO 14000).

Co może RAW w kontekście ochrony danych osobowych?

RDOD wskazuje konieczność przeprowadzenie dwóch analizy ryzka: bezpieczeństwa danych osobowych ( w celu wskazania i oszacowania skuteczności stsowanych zabezpieczeń ) oraz PIA (oszacowanie skutków utraty prywatności). Obie anazlizy wspierane są przez system RAW wraz z predefinoiwalną listą aktywów i ryzyk.

Jaka metodyka szacowania zastosowana jest w RAW?

W zastosowanej w RAW metodyce szacowanie ryzyka odbywa się krok po kroku:

- Określenie celu i zakresu analizy

- Wyznaczenie kryteriów oceny ryzyka

- Określenie zespołu ds. analizy

- Określenie listy aktywów i ryzyk

- Oszacwoanie ryzyka

- Opracownie rapoztu z analizy ryzyka

- Oprcowanie plau postępowania z ryzkiem

- Zarządzanie ryzykiem

Z jakmi standardami jest zgodny RAW?

RAW zgodny jest ze standardami okrślonymi w norach ISO 27001, ISO 27005, ISO 31000, ISO 29134.

W jakiej formie dostępny jest RAW?

RAW dostępny jest w modelu SaaS pod adresem https://caisms.ekey.pl, modelu IAAS dostępny jako dedykowana instalacja na infrastrukturze EKEY pod adresem nazwa_firmy.ekey.pl lub w formie Virtual Applaiance do instalacji w infrastrukturze IT klienta.

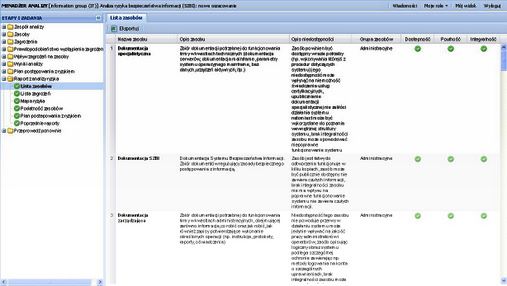

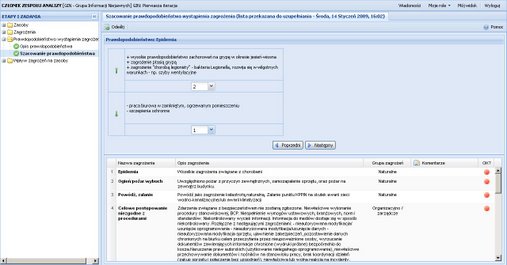

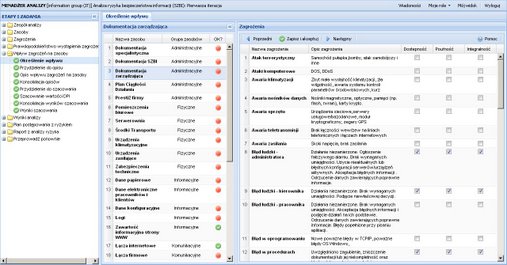

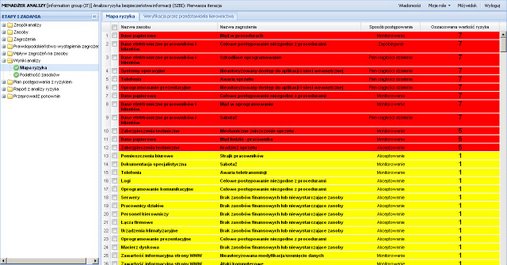

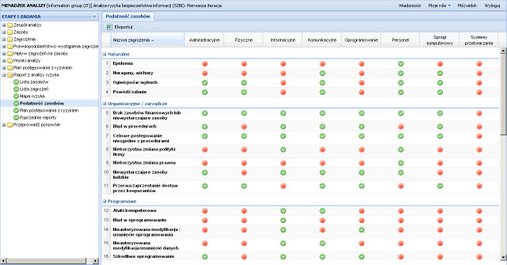

RAW w akcji

Zrzuty ekrany aplikacji RAW w różnych etapach szacowania ryzyka

Krótko o RAW

Analiza krok po kroku

Analiza prowadzona jest w następujących krokach:

- Określenie celu i zakresu analizy

- Wyznaczenie kryteriów oceny ryzyka

- Określenie zespołu ds. analizy

- Określenie listy aktywów i ryzyk

- Oszacwoanie ryzyka

- Opracownie rapoztu z analizy ryzyka

- Oprcowanie plau postępowania z ryzkiem

Identyfikacja

RAW wspomoga identyfikację aktywów i ryzyk. W zależności od wybranego rodzaju analizy, branży, systemu zarządzania dostępne są listy typowych aktywów, ryzyk i szans stanowiące punkt wyjścia do opracownia wlaśnych list.

Szacowanie

Zespół prowadzący analizę ryzyka szacuje prawdopodobieństwo wystąpienia ryzyka i jego wpływ na zidentyfikowane aktywa. Wartości oszacowene przez członków zespołu analizy są przez system uśredniane. Dzięki temu oszacowane wartości ryzka są bardziej obiektywne.Podczas szacowanie uwzględniane są wskaźniki monitorowania skuteczności zabezpieczeń oraz incydenty bezpieczeństwa.

Monitorowanie

Monitrowanie skutecznoiści zabepieczeń to niezbędy elemet stałej kontroli bezpieczeństwa naszych danych. RAW dostracza mechenizmy pozwalające na zdefiniowanie wskażników, bieżącą aktualizację ich wartości i podejmowanie działań w przypadu przekroczenia wartości krytycznych.

Raporty

Wyniki szacowania ryzyką muszą być przedstawione do akceptacji przez najwyższe kierownictwo organizacji. W RAW raporty generowane są uatomatycznie po zakończeniu szacowania ryzyzka i opracowaniu planu postepowania z ryzykiem.

Deklaracja stosowania

Deklaracja stosowania to jeden z najważnieszych dokumentów Systemu Zarządzania bezpieczeństwem informacji. Przy jego opracowyaniu trzeba wskazać stsowane zabezpieczenia i uzaadnić ich stosowanie. System RAW automatycznie wskazuje zabezpieczaniea wynikjące z analizy ryzyka i generuje dokument deklarcji stosowania.

Typy analiz

Przyjeta w RAW metodyka pozwala na prowadzenie dowolnej analizy w zależności od zdefiniowanych aktywów ,ryzyk, szans, sposobu postępowania z ryzykami i apetytu na ryzyko. Można prowadzic analizę bezpieczeństwa informacji , dowolnego systemu zarządzania ( ryzyka i szanse) , analizę bezpieczeństwa danych osobowych czy analizę PIA.

Postępowanie z ryzykiem

Dla ryzyka szczątkowych opracowywany jest plan postepowania z ryzykiem , a po zakakceptowaniu scenariuszy postepowania mozna slledzić ich rezalaizacje w zarzadzaniu ryzykiem.

Implementacja

Dla użytkowników ( niezależnie od modelu instalcji VA(virtual appliance) SaaS, IaaS) RAW dostępny jest przez przeglądarkę internetową. Nie ma potrzeby instalcji klienta na stacjach roboczych . W przypadku instalcji w modelu VA użytkownik uwierzytelnia się danymi dostępowymi z Active Directory.